Плюсы и минусы KeePass (Кипас)

Менеджер паролей KeePass (Кипас), разработанный Домиником Райхлом, начал свою работу 16 ноября 2003-го года. Программа изначально была написана на С++, но в процессе своей эволюции была переписана на С# для увеличения возможностей и устранения багов. Наряду с очевидными преимуществами, например, полным отсутствием платных тарифов, сервису всё же недостаёт некоторых функций. Кроме того, его безопасность оказывалась под угрозой. Так что же нужно знать об этом менеджере паролей?

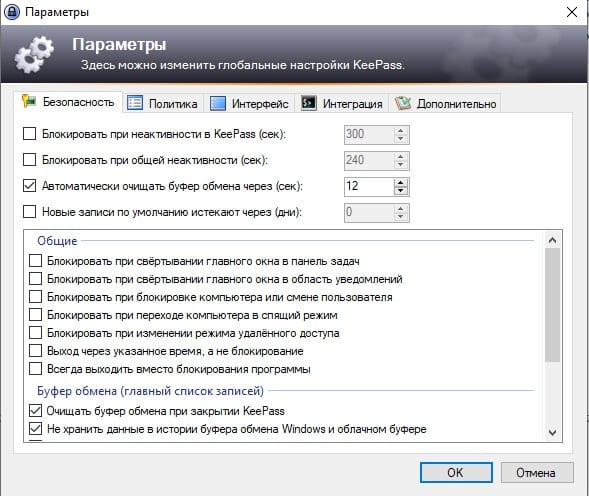

KeePass предлагает пользователю всё то, что должно быть у менеджера паролей. Например, он позволяет сохранять логины и пароли в зашифрованной базе данных. При создании каждой новой базы можно активировать напоминание для смены мастер-ключа (если он имеется) или принудительную смену мастер-ключа через определенное количество дней.

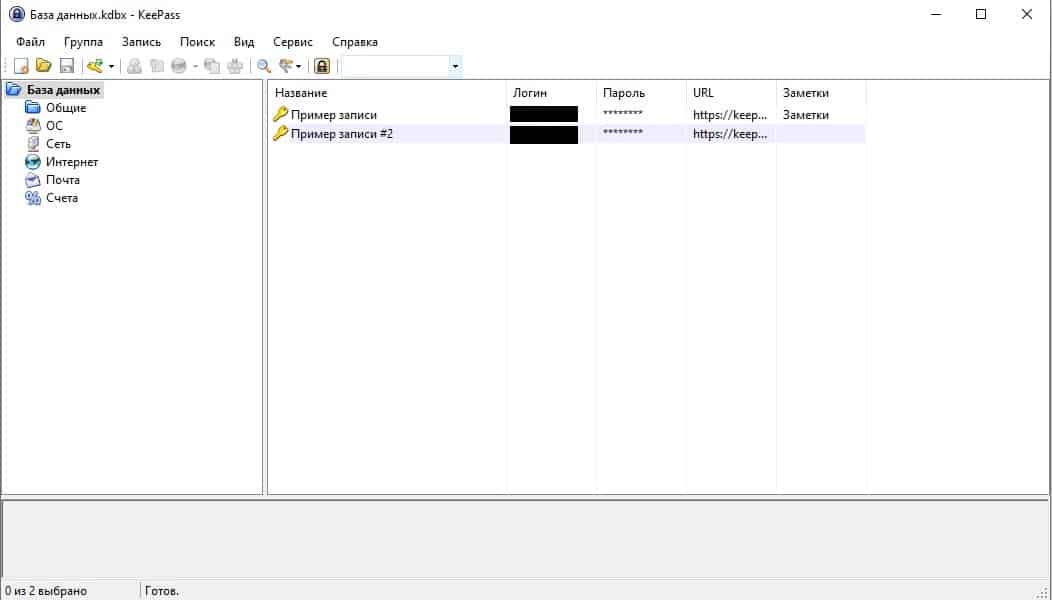

По умолчанию у пользователя есть готовые папки для логинов и паролей. К ним относятся “Общие”, “Почта”, “ОС”, “Сеть”, “Интернет”, “Счета”. Дополнительно можно создать свои, настроить их внешний вид и срок службы.

Кроме того, KeePass позволяет генерировать новые пароли. При этом, пользователь может самостоятельно выбрать критерии, которым должна соответствовать полученная комбинация. К ним относится использование заглавных/строчных букв, длина, наличие цифр и специальных символов. Можно применить готовый шаблон, на основании которого будет сгенерирован новый пароль, и даже собственный алгоритм. Однако полученный результат нельзя использовать никак иначе, кроме как скопировать его в буфер обмена.

Для безопасности пользовательских данных KeePass сочетает несколько методов. Так, сервис напоминает о необходимости периодической смены мастер-пароля. Эту функцию придётся активировать самостоятельно, как мы уже упоминали. Также можно настроить принудительную смену. Кроме того, KeePass предлагает распечатать “аварийный лист” для восстановления доступа к базе данных. Он понадобится в том случае, если пользователь потеряет доступ к ней из-за действий вредоносного ПО или по другой причине.

KeePass предлагает распечатать “аварийный лист” для восстановления доступа к базе данных.

При шифровании базы используются такие алгоритмы, как AES-256 и ChaCha20. На данный момент они являются самыми современными. Эти алгоритмы шифрования имеют разный принцип работы. Так сервис защищает данные пользователя от попыток прямой дешифровки базы, поскольку взломщик не будет точно уверен в том, какой именно протокол нужно применить для этого.

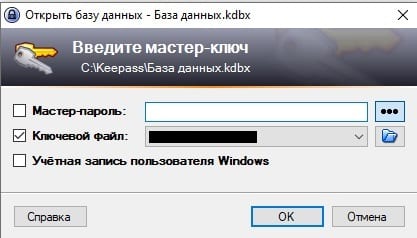

При создании новой базы возможно несколько методов шифрования. Во-первых, можно использовать мастер-пароль для запуска базы данных с вашими ключами и логинами. Во-вторых, можно создать так называемый ключ-файл. С его помощью можно войти в базу данных, для чего достаточно указать его месторасположение (например, на флеш-накопителе или рабочем столе компьютера). В-третьих, существует привязка к учётной записи вашего устройства. Если её удалить и создать новую с таким же именем, войти в базу данных не удастся. Наконец, есть смешанный режим, позволяющий использовать сразу несколько вышеперечисленных методов. Однако при утере хотя бы одного из них войти в базу будет невозможно.

При всём этом, известен случай, связанный с безопасностью Кипас. В феврале 2016-го года исследователь Флориан Богнер нашёл уязвимость в менеджере паролей. Она позволяла осуществить так называемую MitM-атаку, пока сервис скачивает обновление. При таком методе атака производится во время передачи незашифрованных пакетов и заключается в подмене нужного пакета данных заражённым. В случае успеха злоумышленник мог отправить запрос на экспорт всех ключей, хранящихся в активных базах. Исследователь уведомил разработчиков KeePass о проблеме, однако глава проекта Доминик Рейчл ответил, что уязвимость устранена не будет. По его словам, на тот момент реализовать это было невозможно, поскольку проект мог потерять прибыль от рекламы. В качестве решения Доминик Рейчл рекомендовал скачивать обновления самостоятельно с официального сайта.

Другой случай связан с исследователем из Security Assessment — Денисом Андзаковичем. Он опубликовал на GitHub бесплатную утилиту, названную KeeFarce. Достаточно запустить её на компьютере жертвы, когда та авторизована в KeePass, чтобы инструмент дешифровал весь архив с паролями, сохранив его отдельным файлом. Принцип работы KeeFarce базируется на DLL-инъекции, за счёт которой стороннее приложение вмешивается в процессы приложения-жертвы через инъекцию DLL-кода. Вредоносный код запускает в самом менеджере паролей вполне легитимную функцию экспорта, благодаря которой открытая в этот момент база (включая все логины, пароли, заметки и URL) сохраняется в CSV файл в виде простого текста. Однако проблема DLL-инъекций касается не только KeePass, поэтому её сложно считать багом этого менеджера.

Ещё одна особенность Кипас не связана с его безопасностью напрямую. Речь о лицензии GPL, согласно которой пользователи сервиса имеют право на его неограниченную установку, запуск, распространение и изменение, а также распространение результатов изменения. Такой открытый доступ может привести к тому, что на основе открытого кода менеджера паролей злоумышленники могут создать собственное вредоносное ПО, которое способно повредить или взломать KeePass.

Официально у KeePass есть версия исключительно для Windows. Однако (благодаря сторонним разработчикам) сервис доступен также для macOS и Linux. Нет у менеджера паролей и официальных мобильных приложений. Как и в предыдущем случае, можно всё же найти подобные продукты, написанные сторонними разработчиками. Это стало возможным благодаря уже упомянутому открытому коду сервиса.

Официальных мобильных приложений у менеджера паролей нет.

Несмотря на то, что менеджер паролей доступен на 47 языках, пользователь вынужден начать работу с сервисом на английском. Чтобы установить другие языки, необходимо скачать нужный, например, русский, отдельным файлом в формате zip, поместить его содержимое в раздел “Languages”, который находится в папке с программой. Только после этого в меню выбора языков появится необходимый. Также понадобится перезагрузить устройство.

Объём базы ключей KeePass неограничен. Это значит, что вы можете пользоваться ей всю жизнь, не опасаясь, что в какой-то момент в ней не хватит места для вашего нового пароля. Обычно рядовому пользователю достаточно и небольшого объёма, поскольку ключи не занимают много места.

Хранить базу данных пользователь сможет только на своём устройстве. Перенести её на облачный сервис провайдера возможности нет. Едва ли этот факт можно считать недостатком, поскольку хранить свои пароли в интернете может быть небезопасно.

Примечательно, что этот сервис ориентирован исключительно на частного пользователя и не предусматривает решений для предприятий. Например, у него нет возможности интеграции с AD (active directory).

Что касается дизайна, то он может вызвать недоумение у современных пользователей. Интерфейс напоминает программы 90-х годов, несмотря на то, что сервис продолжает обновляться. По какой причине разработчики официальной версии остановились на таком варианте внешнего вида — неизвестно. Впрочем, он никак не сказывается на функционале.

KeePass привлекает, в первую очередь, отсутствием платных услуг и неограниченным объёмом базы данных. Дополнительными плюсами можно считать большое количество языков и вариантов защиты базы. Однако безопасность сервиса вызывает много вопросов из-за историй с уязвимостями. Кроме того, у менеджера паролей нет мобильного приложения. Несмотря на это, KeePass производит впечатление неплохого продукта для частного использования. Вот почему он есть в нашем списке топ-3. Скачать его можно у нас. Вы также можете узнать о том, как правильно подобрать сервис.